Программные средства

Шлюзы безопасности

Система управления

Сертификация

Назначение

Сбросить все

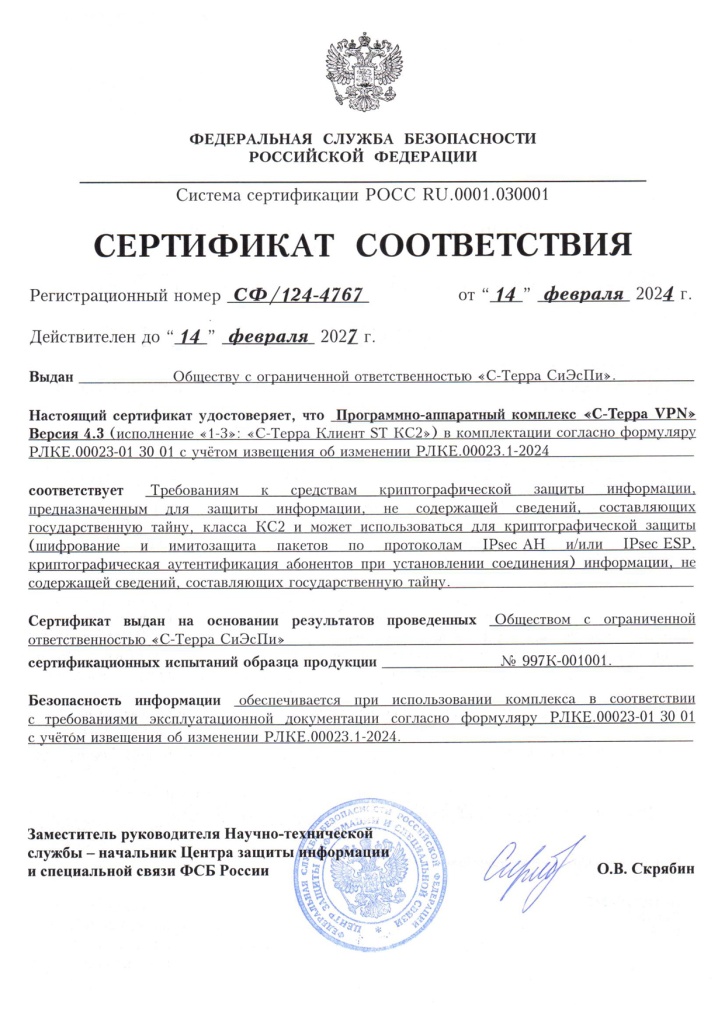

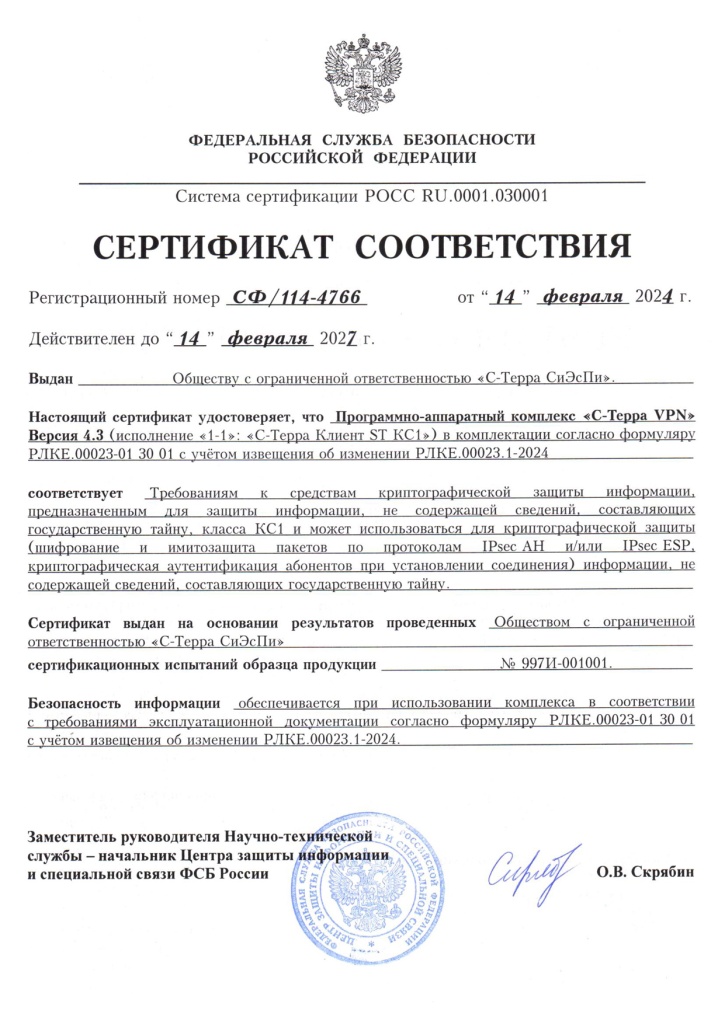

С-Терра Клиент

Программный комплекс для криптографической защиты и фильтрации трафика с контролем состояния сессий для пользовательских устройств с ОС Windows, на которые он установлен.

Исполнения

Array

сертификация

Array

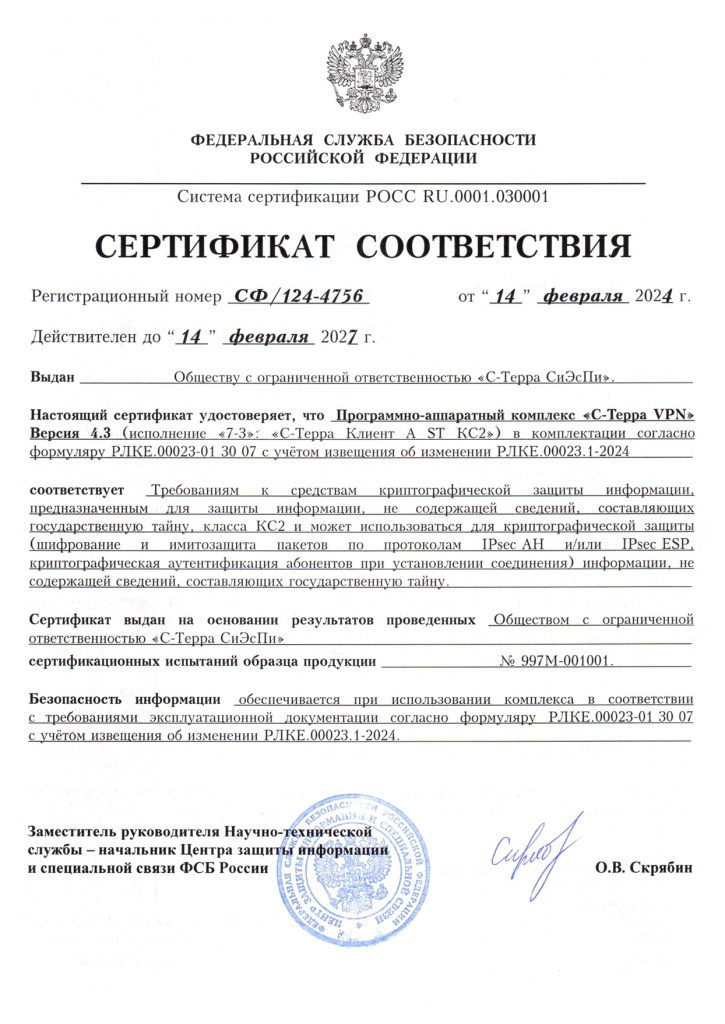

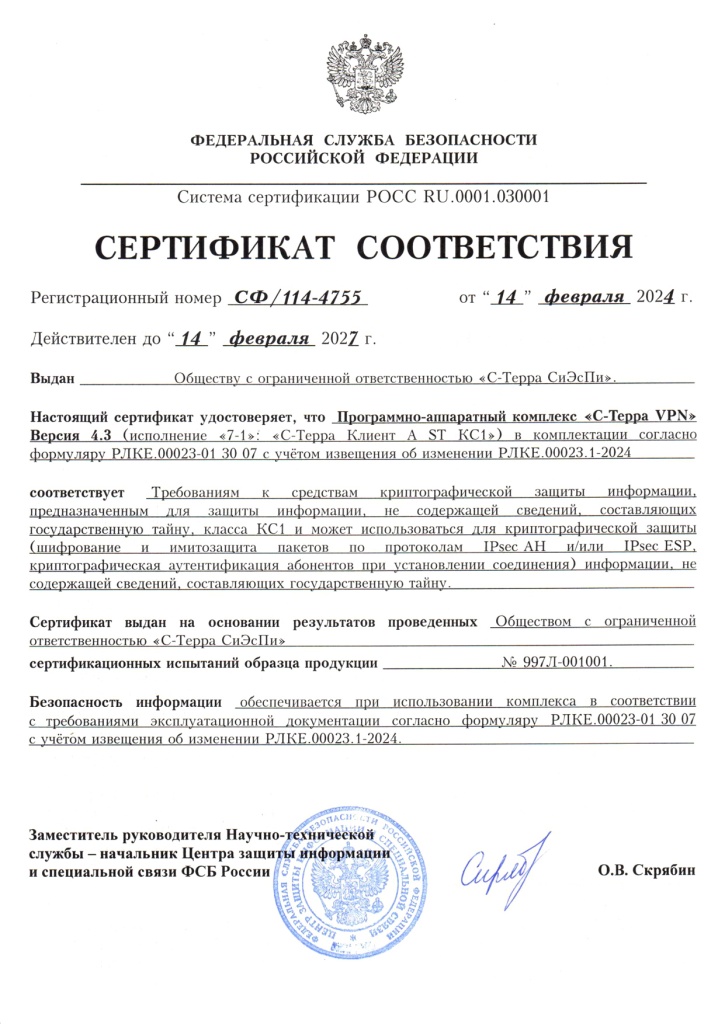

С-Терра Клиент А

Программный комплекс для криптографической защиты и фильтрации трафика с контролем состояния сессий для пользовательских устройств c ОС Astra Linux, на которые он установлен.

Исполнения

Array

сертификация

Array

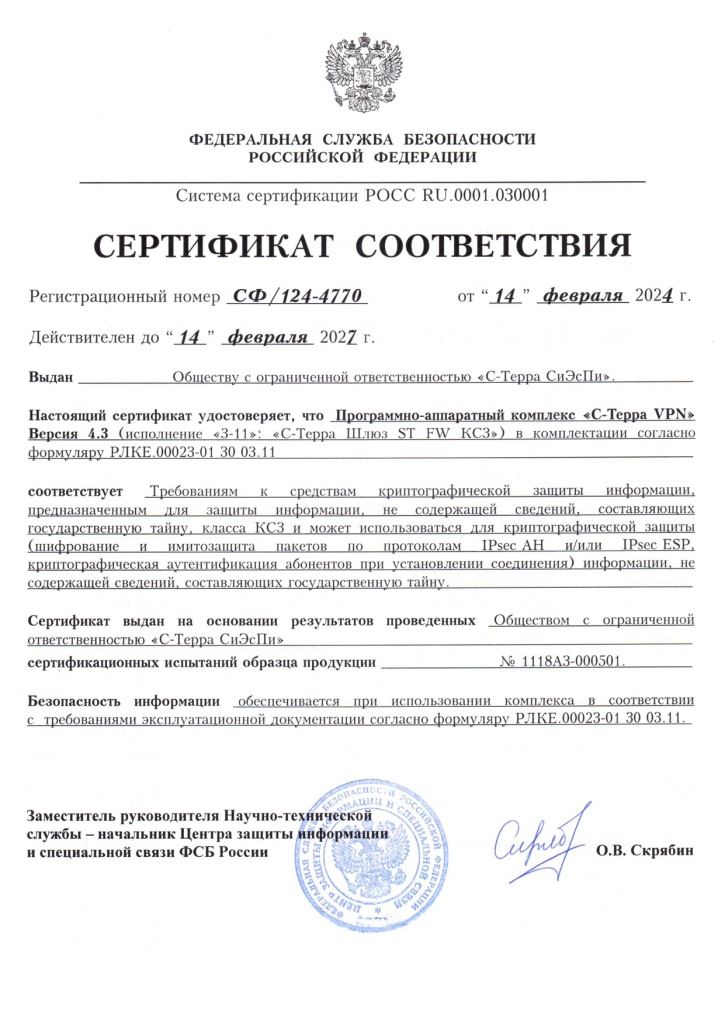

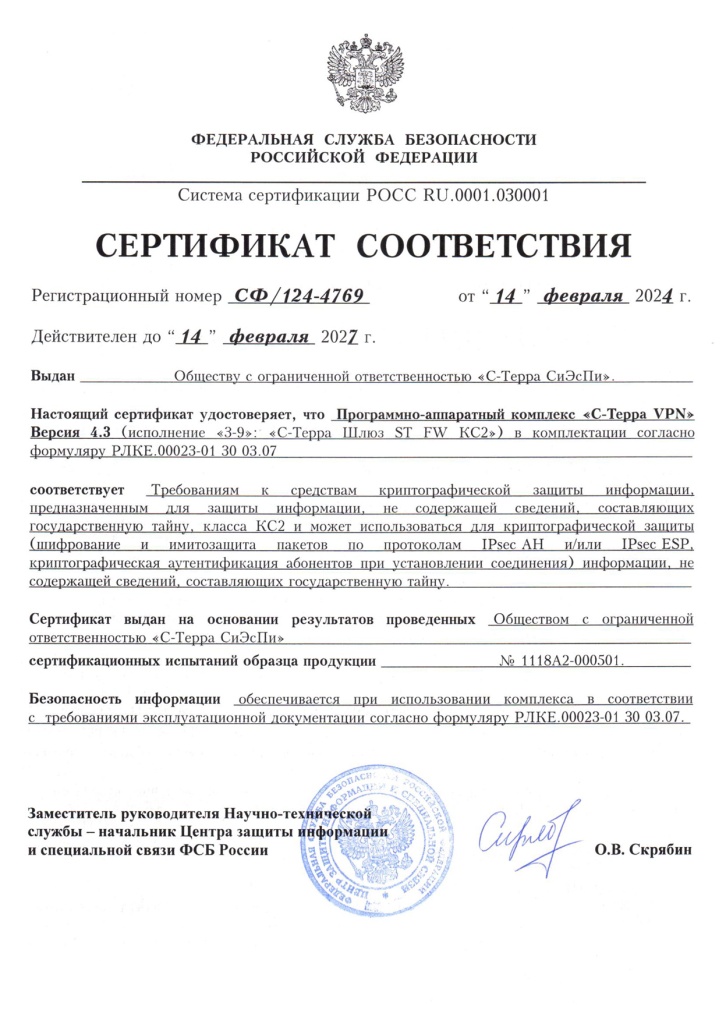

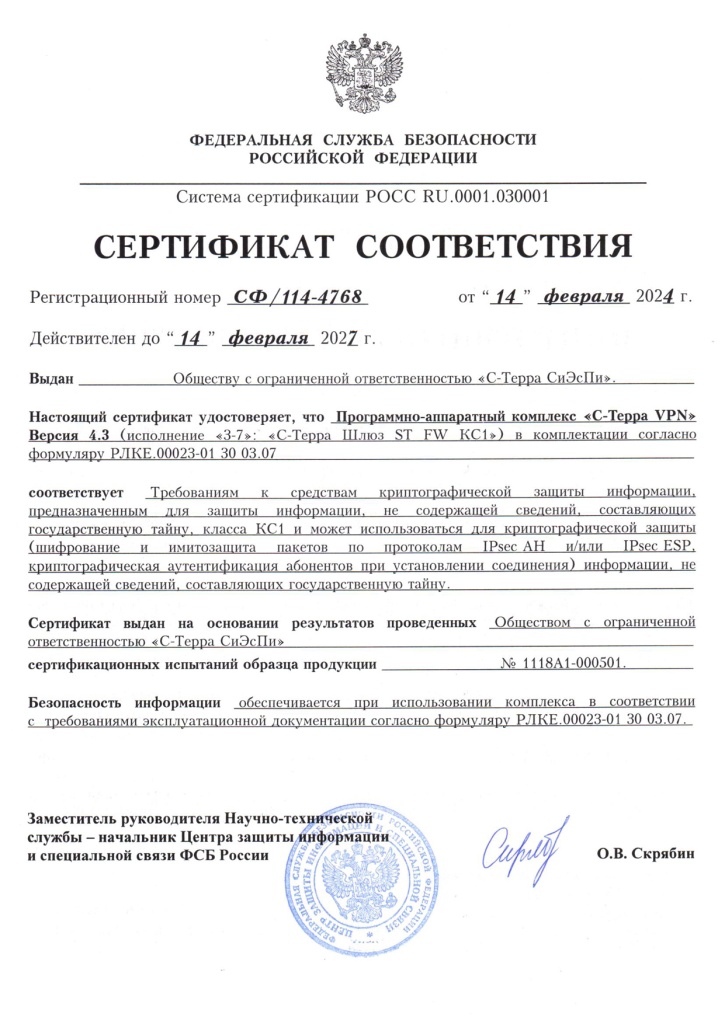

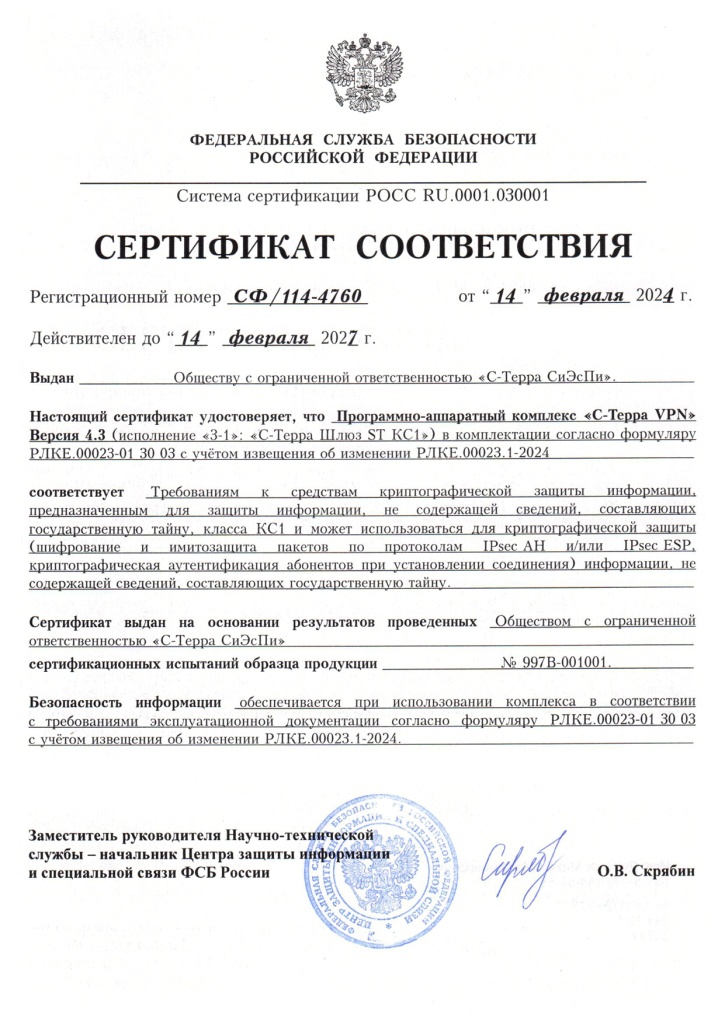

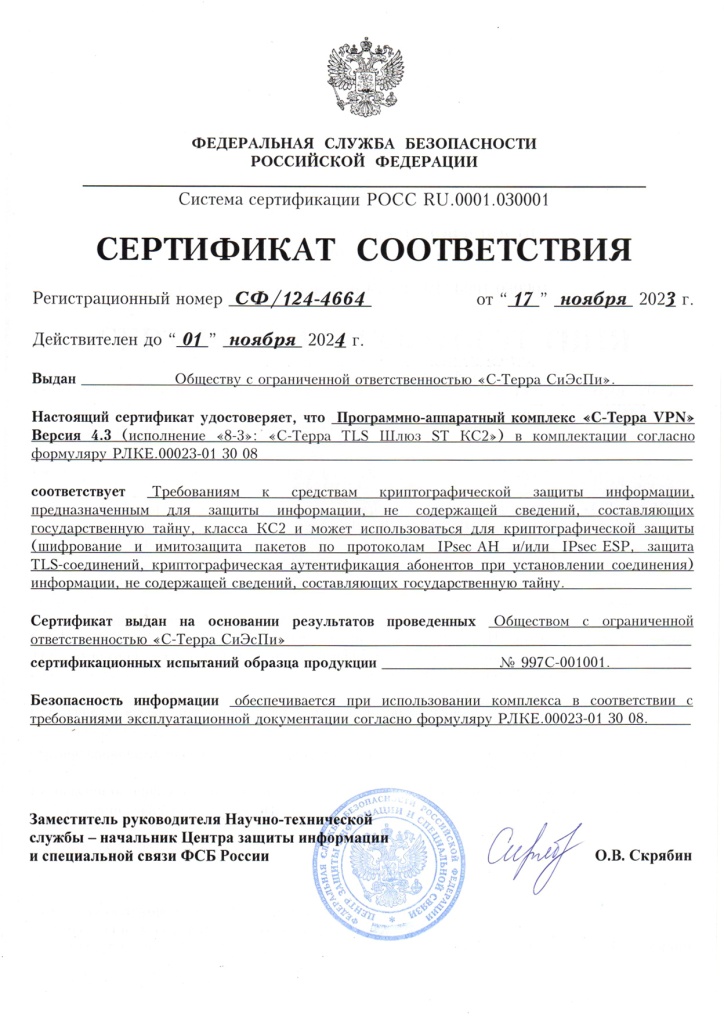

С-Терра Шлюз

Программно-аппаратный комплекс (программный комплекс на аппаратной платформе) для обеспечения безопасности сети связи любой топологии (VPN), с любым количеством туннелей.

Обеспечивает криптографическую защиту и фильтрацию как трафика подсетей, проходящего через него, так и защиту трафика самого шлюза безопасности.

Исполнения

Array

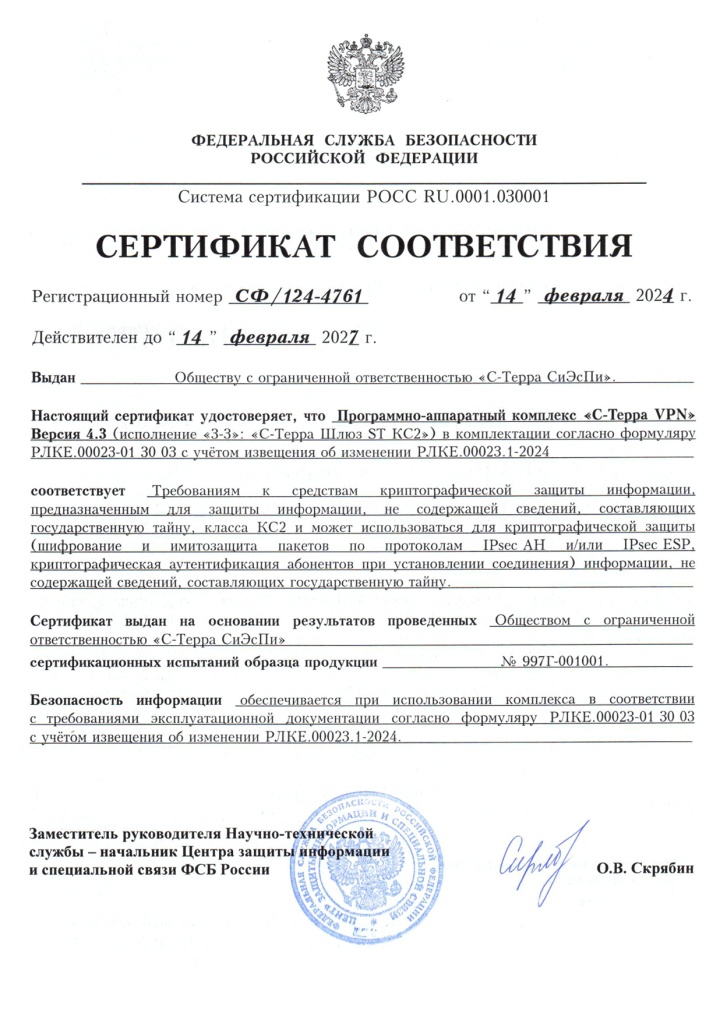

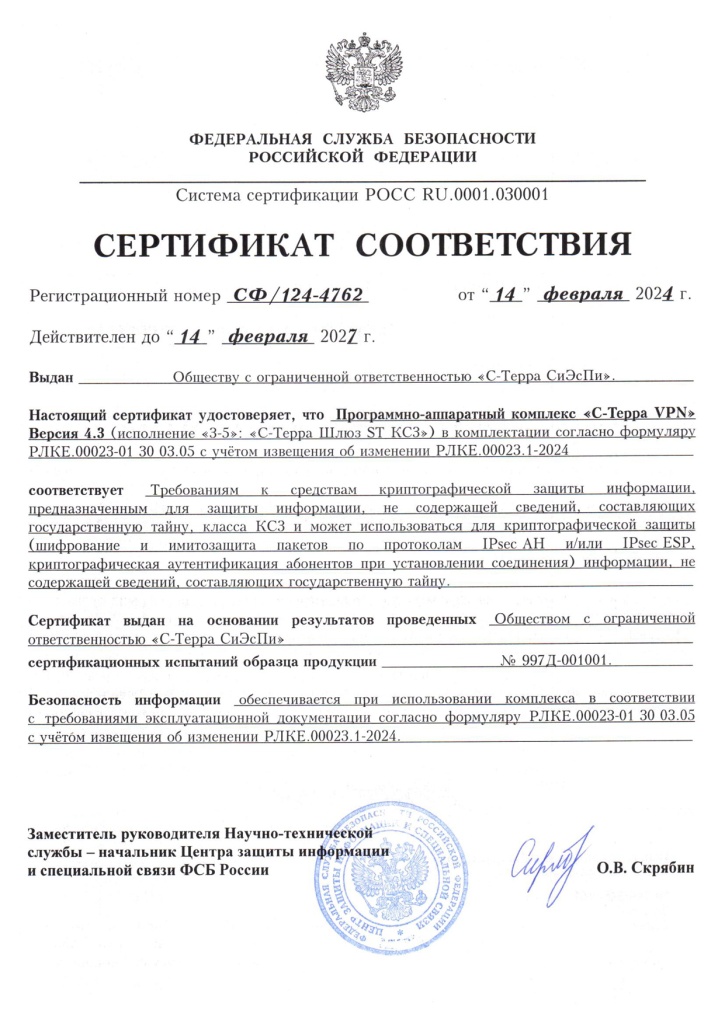

сертификация

Array

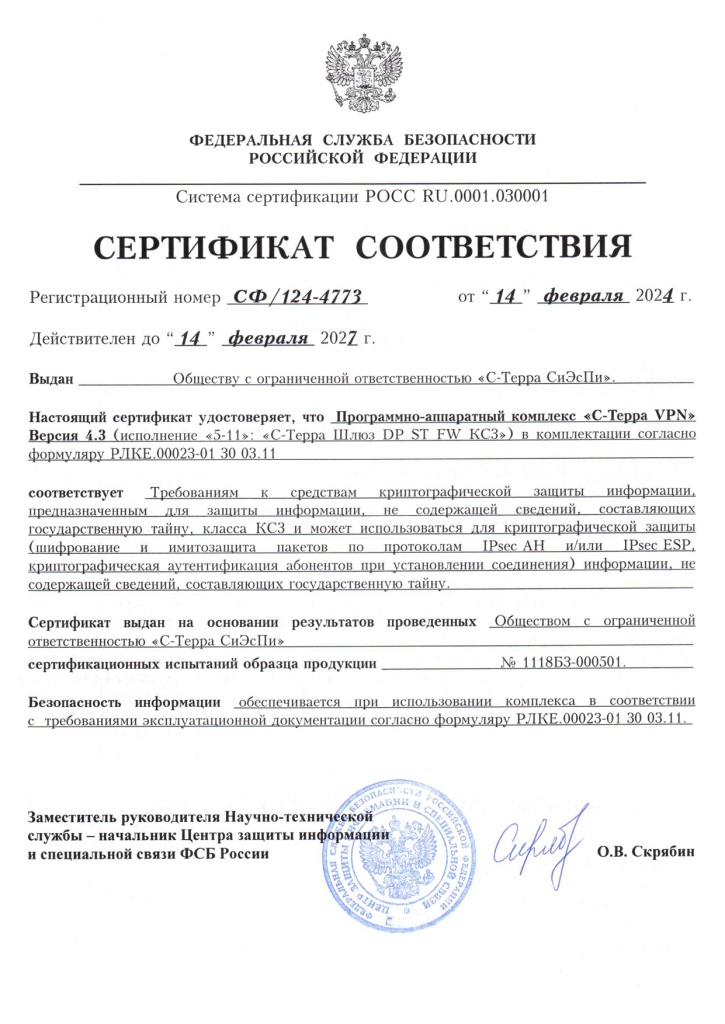

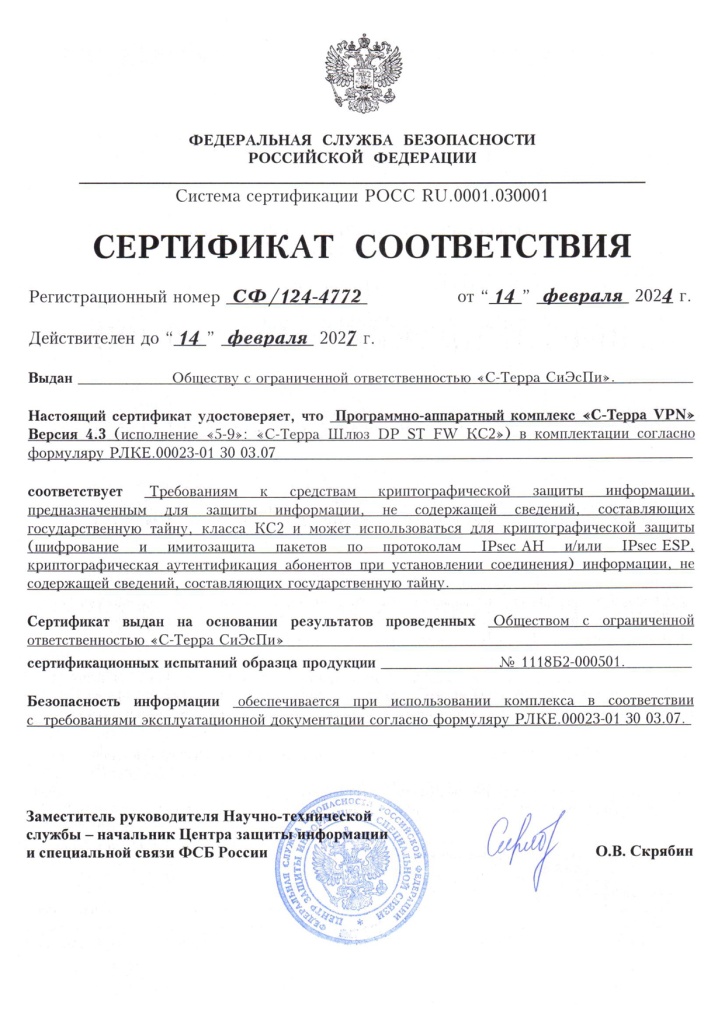

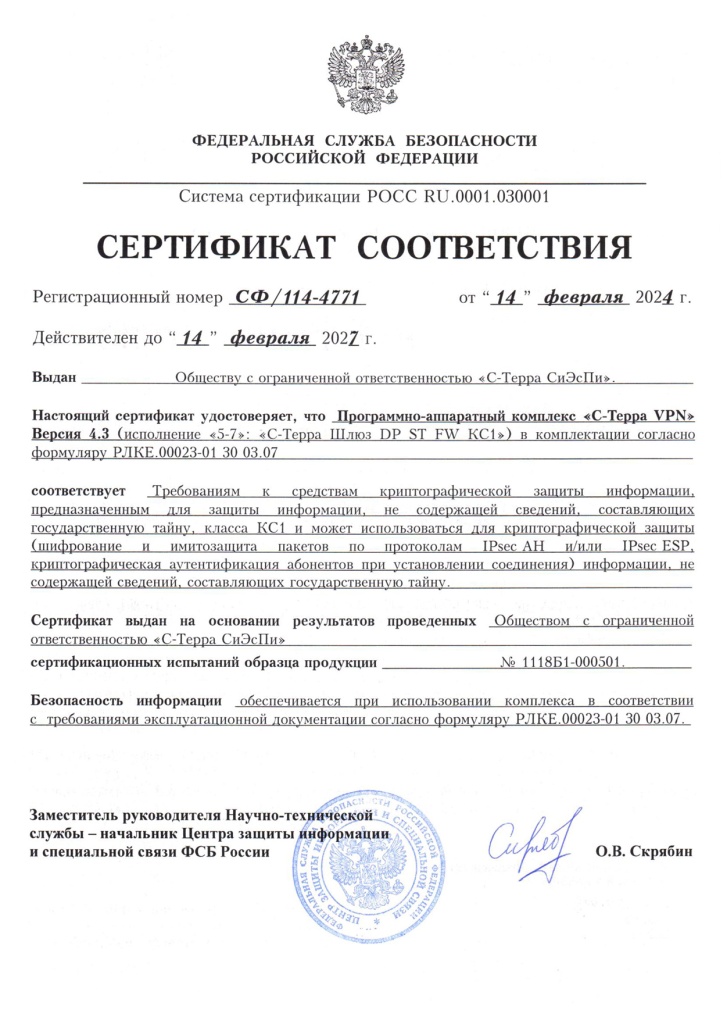

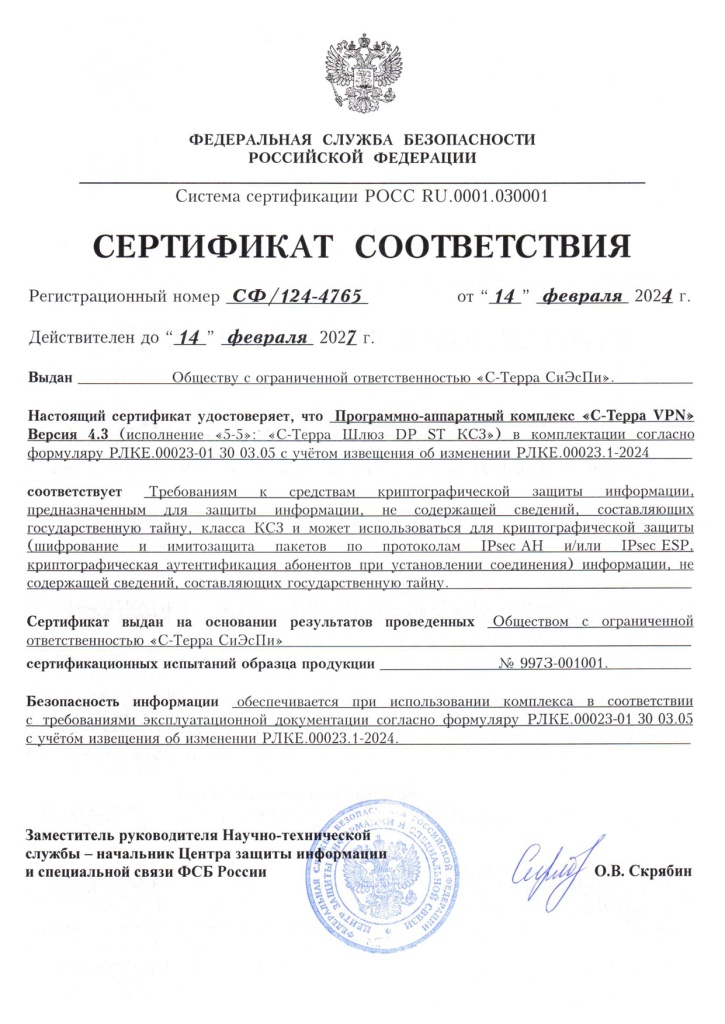

С-Терра Шлюз DP

Программно-аппаратный комплекс для криптографической защиты данных, передаваемых по высокопроизводительным каналам связи.

Обеспечивает защиту и фильтрацию как трафика подсетей, проходящего через него, так и защиту трафика самого шлюза безопасности.

Исполнения

Array

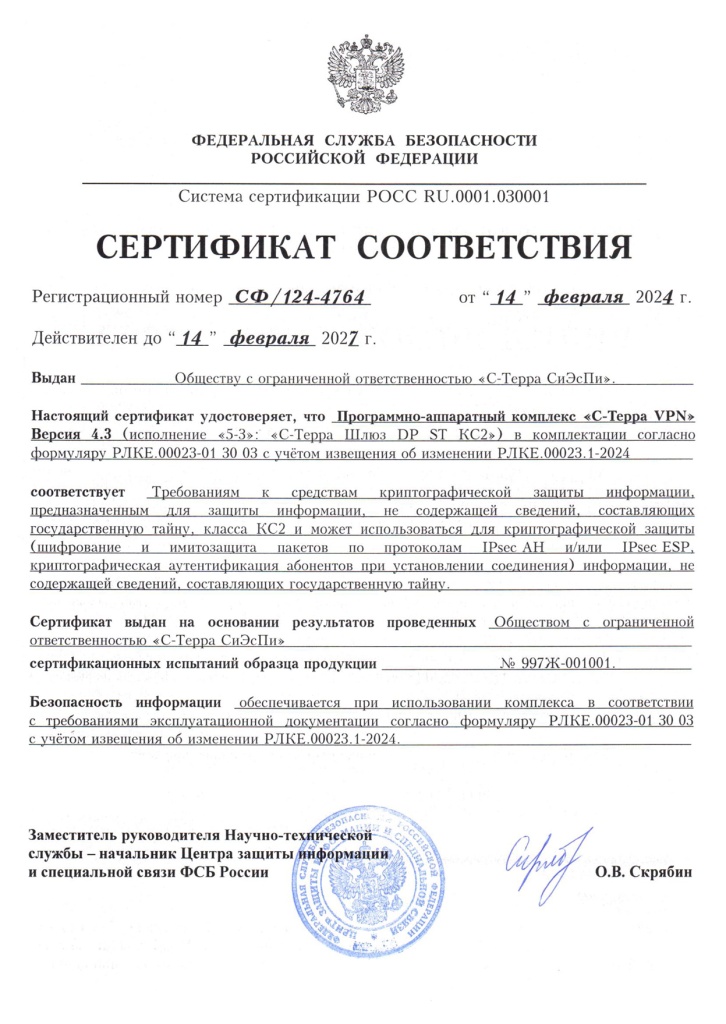

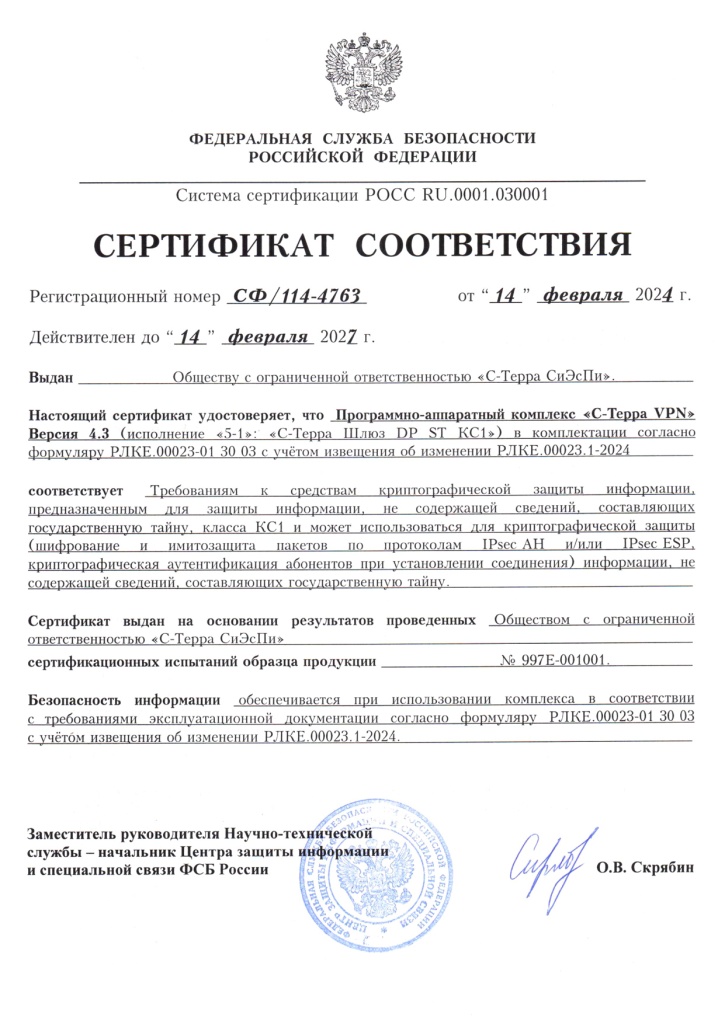

сертификация

Array

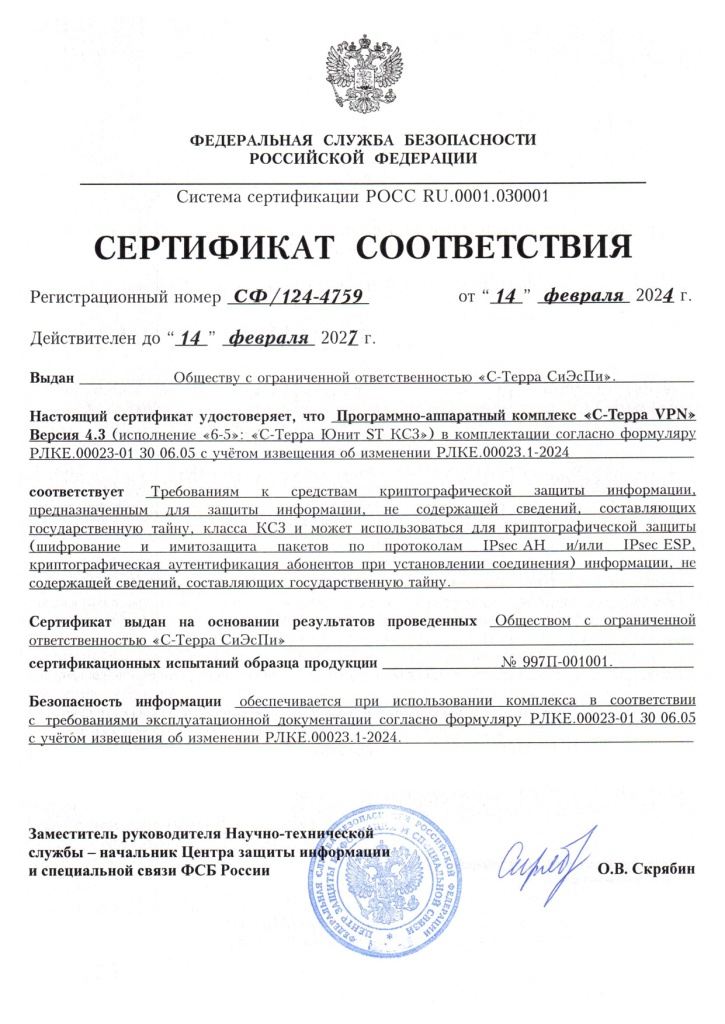

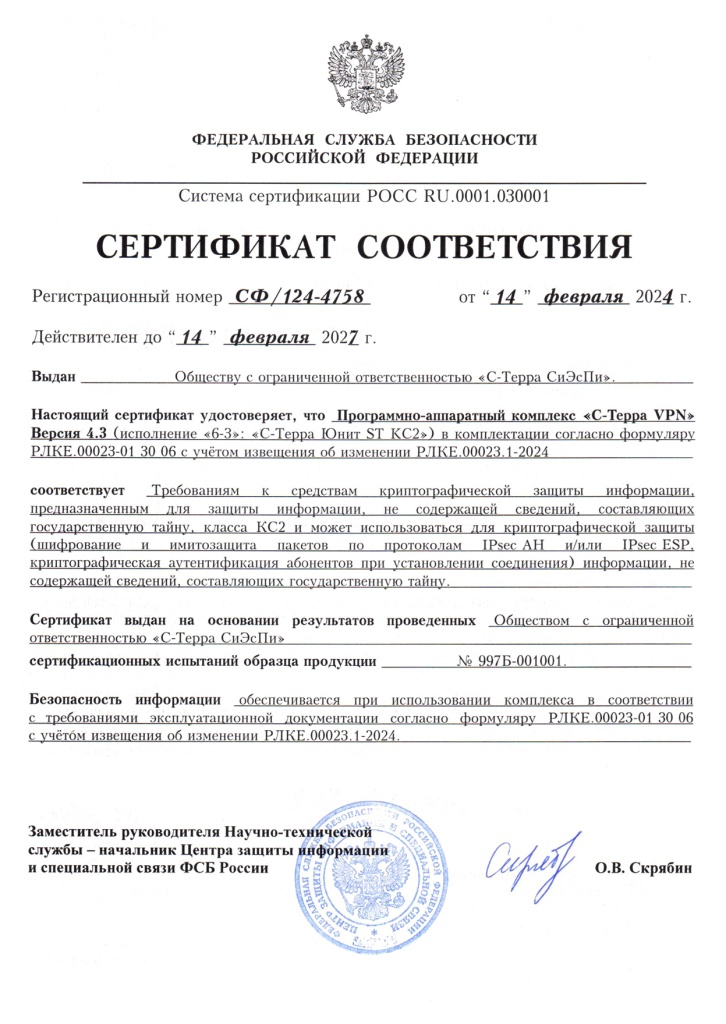

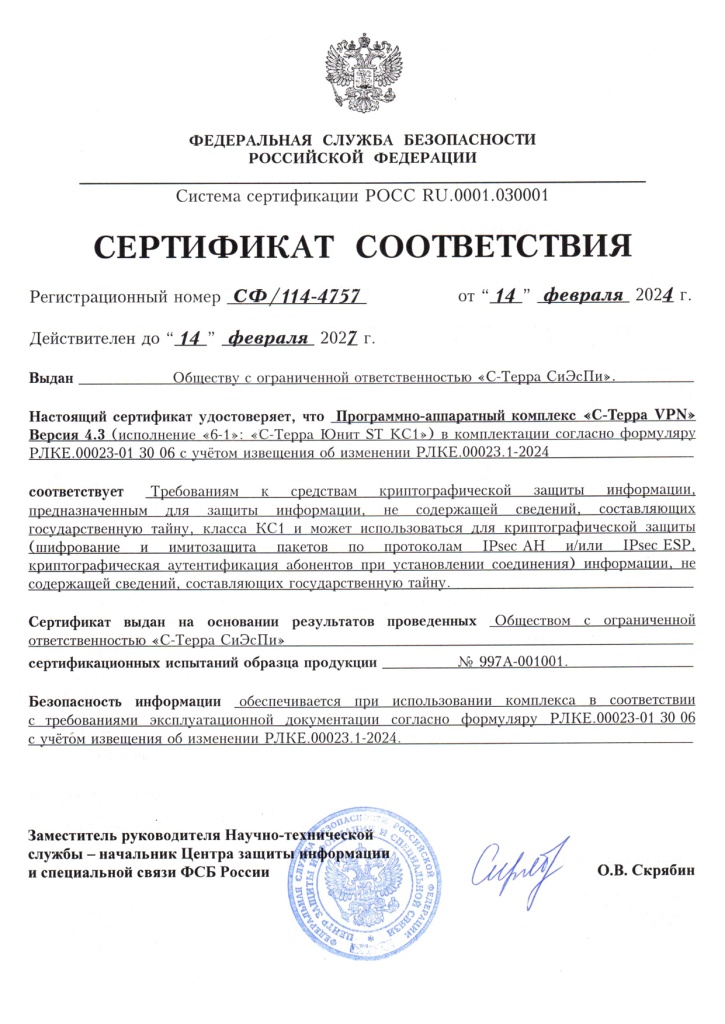

С-Терра Юнит

Компактный программно-аппаратный комплекс для криптографической защиты низкоскоростных каналов связи.

Обеспечивает защиту и фильтрацию трафика как отдельных устройств, в том числе тех, на которые установка VPN-клиента невозможна, так и подсетей с общим трафиком не более 10 Мбит/c.

Исполнения

Array

сертификация

Array

С-Терра Виртуальный Шлюз

Программный комплекс, функционирующий в виртуальной машине, для криптографической защиты сети связи любой топологии (VPN).

Обеспечивает защиту и фильтрацию как трафика подсетей, проходящего через него, так и защиту трафика самого шлюза безопасности.

Исполнения

Array

сертификация

Array

С-Терра Шлюз Е

Экспортный вариант шлюза безопасности С-Терра Шлюз для криптографической защиты трафика при трансграничном информационном взаимодействии и обмене данными между представительствами российских компаний за рубежом. Программный комплекс.

Исполнения

Array

сертификация

Array

С-Терра Виртуальный Шлюз Е

Экспортный вариант шлюза безопасности С-Терра Виртуальный Шлюз для криптографической защиты трафика при трансграничном информационном взаимодействии и обмене данными между представительствами российских компаний за рубежом. Программный комплекс, функционирующий в виртуальной машине.

Исполнения

Array

сертификация

Array

С-Терра L2

Программный модуль для шлюза безопасности С-Терра Шлюз. Обеспечивает защиту взаимодействия сегментов сети на канальном уровне L2.

Исполнения

Array

сертификация

Array

С-Терра СОВ

Система обнаружения вторжений. Позволяет выявлять атаки, основываясь на анализе сетевого трафика.

Применяется для передачи данных в ГОССОПКу, в ИС объектов КИИ, государственных, финансовых, производственных организаций и т.п.

Техническая поддержка включает в себя обновление БРП.

Исполнения

Array

сертификация

Array

.png)

.png)

.png)

.png)

.png)