Задать вопрос

Стать партнером

Оформление заявки

С ростом хранимого и обрабатываемого объема данных меняются и требования к каналам связи: увеличивается пропускная способность, повышается надежность и дальность передачи информации. Требования законодательства по защите каналов (в том числе высокопроизводительных) ужесточаются. Поэтому необходимо решение, которое соответствует требованиям законодательства, не вносит изменений в работу сети, понятно и прогнозируемо в настройке и эксплуатации.

При обработке в информационной системе компании сведений, подлежащих обязательной защите в соответствии с российским законодательством, например, персональных данных (ПДн), становится необходимым использование средств защиты информации (СЗИ), сертифицированных регуляторами: ФСБ России и ФСТЭК России.

Решение С-Терра позволяет пользователям без перенастройки сервисов оперативно решать типовые задачи по защите высокопроизводительных каналов связи в следующих случаях:

- взаимодействие между ЦОД и РЦОД;

- передача данных по магистральным каналам связи;

- миграция данных между ЦОДами без остановки сервисов;

- передача iSCSI-трафика систем хранения данных;

- миграция виртуальных машин без простоев и др.

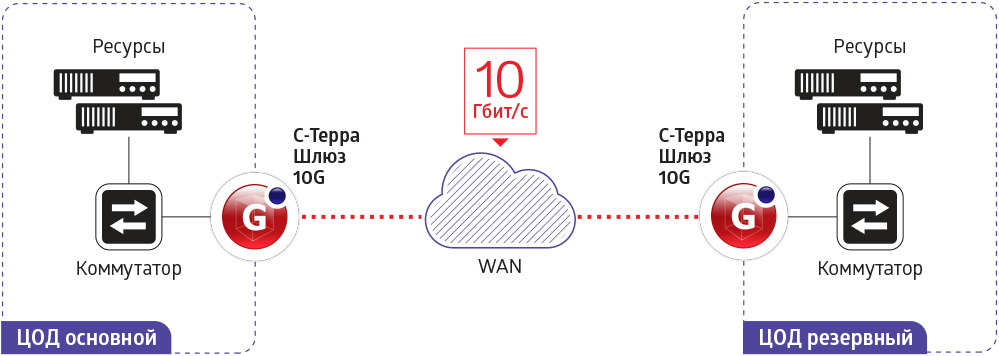

Пример 1. Защищаем 10 Гбит/с

Обеспечить конфиденциальность и целостность передаваемой информации в канале связи с производительностью 10 Гбит/с. Средство защиты информации должно быть сертифицировано в отечественных регуляторах ФСБ России и ФСТЭК России.

Состав продуктов2 х С-Терра Шлюз 10G

Решение базируется на продукте С-Терра Шлюз 10G. Одна пара шлюзов безопасности С-Терра Шлюз 10G связывает территориально распределенную сеть в единый broadcast домен через IPsec туннель с использованием алгоритмов шифрования в соответствии с ГОСТ. Схема такого решения представлена на рисунке 1:

Рисунок 1. Схема решения из Примера 1

В архитектуру заложена классическая схема L2-over-L3. Шлюз безопасности С-Терра Шлюз 10G осуществляет захват фреймов канального уровня на внутренних интерфейсах, их инкапсуляцию в протокол EtherIP и дальнейшее шифрование. На стороне-ответчике происходит обратный процесс. Такой подход не требует от пользователя перенастройки существующих сервисов. Шлюзы безопасности С-Терра Шлюз 10G работают для сети прозрачно.

Решение тестировалось на открытых площадках рядом с конкурентами и зарекомендовало себя с лучшей стороны.

С-Терра Шлюз 10G – специализированный криптошлюз, разработанный исключительно для защиты высокопроизводительных каналов связи, поэтому он не совместим с обычными С-Терра Шлюз. В актуальной версии продукта поддерживаются топологии site-to-site, interface-to-interface.

Реализован полноценный мониторинг по протоколам SNMPv2 и SNMPv3, а так же аутентификация администраторов по протоколу Radius.

Квантовая защитаВедутся работы по реализации в составе С-Терра Шлюз 10G шифрования с применением технологии квантового распределения ключей. Совместно с компанией QRate проведены успешные испытания прототипа, в том числе на действующей волоконно-оптической линии связи «Ростелеком».

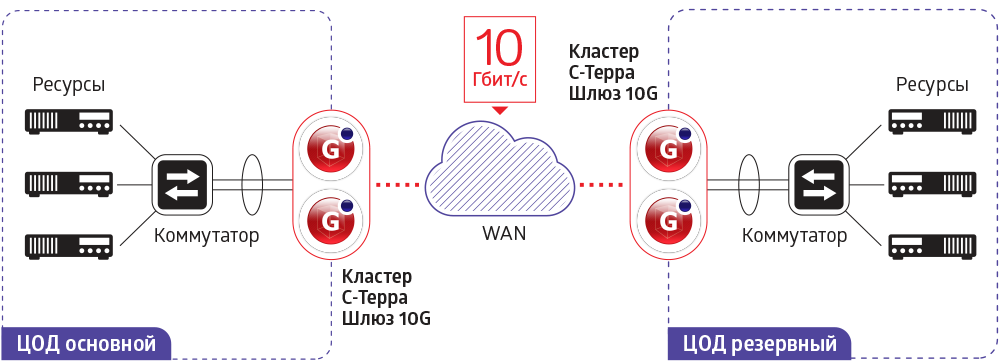

Пример 1а. Защищаем 10 Гбит/с. Отказоустойчивость

Обеспечить отказоустойчивость при защите канала связи с производительностью 10 Гбит/с. Средства защиты информации должны быть сертифицированы ФСБ России и ФСТЭК России.

Состав продуктов 2 х С-Терра Шлюз 10G

2 х балансировщик стороннего производителя (коммутатор с поддержкой EtherChannel)

Рисунок 1а. Схема решения в отказоустойчивой конфигурации из Примера 1а

При отказе одного из шлюзов безопасности или канала связи коммутатор автоматически перераспределит нагрузку по работающим узлам кластера.

МасштабируемостьРешение легко масштабируется по производительности до 40 Гбит/с путем добавления дополнительных шлюзов безопасности в кластер. Балансировка реализуется коммутаторами с использованием протоколов LACP (до 8 шлюзов безопасности) или PAgP (до 16 шлюзов безопасности).

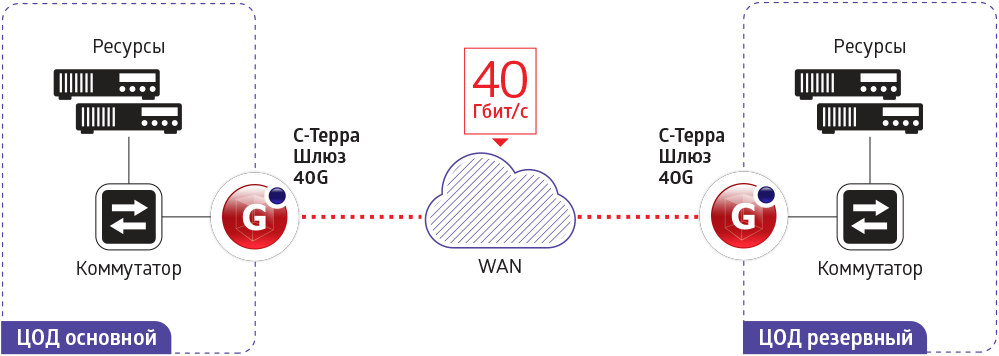

Пример 2. Защищаем 40 Гбит/с

Обеспечить конфиденциальность и целостность передаваемой информации в канале связи с производительностью 40 Гбит/с. Средство защиты информации должно быть сертифицировано в отечественных регуляторах ФСБ России и ФСТЭК России.

Состав продуктов2 х С-Терра Шлюз 40G

Решение базируется на продукте С-Терра Шлюз 40G. Реализация решения аналогична описанной в Примере 1.

Рисунок 2. Схема решения из Примера 2

С-Терра Шлюз 40G – специализированный криптошлюз второго поколения высокопроизводительных шлюзов безопасности С-Терра. Он совместим с аналогичными С-Терра Шлюз 40G при использовании в топологиях site-to-site, interface-to-interface, а также с С-Терра Шлюз 10G – в топологиях site-to-site, interface-to-interface, «трехлучевая звезда».

Топология «interface-to-interface» подразумевает, что каждый поток данных из резервного ЦОДа и обратно будет выходить из внутреннего интерфейса С-Терра Шлюз 40G. Топология «Трехлучевая звезда» рассмотрена ниже в Примере 3.

Квантовая защитаВедутся работы по реализации в составе С-Терра Шлюз 40G шифрования с применением технологии квантового распределения ключей. Совместно с компанией QRate проведены успешные испытания прототипа, в том числе на действующей волоконно-оптической линии связи «Ростелеком».

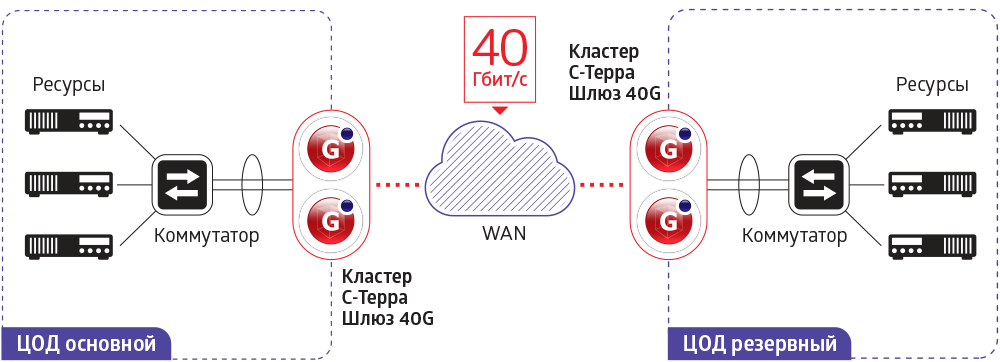

Пример 2а. Защищаем 40 Гбит/с. Отказоустойчивость

Обеспечить отказоустойчивость при защите канала связи с производительностью 40 Гбит/с. Средство защиты информации должно быть сертифицировано в отечественных регуляторах ФСБ России и ФСТЭК России.

Состав продуктов

4 х С-Терра Шлюз 40G,

2 х балансировщик стороннего производителя (коммутатор с поддержкой EtherChannel, поддержкой портов QSFP+)

Рисунок 2а. Схема решения в отказоустойчивой конфигурации из Примера 2а

При отказе одного из шлюзов безопасности или канала связи коммутатор автоматически перераспределит нагрузку по работающим узлам кластера.

МасштабируемостьРешение масштабируется по производительности до 120 Гбит/с путем добавления дополнительных шлюзов безопасности в кластер. Балансировка реализуется коммутаторами с использованием протоколов LACP (до 8 шлюзов безопасности) или PAgP (до 16 шлюзов безопасности).

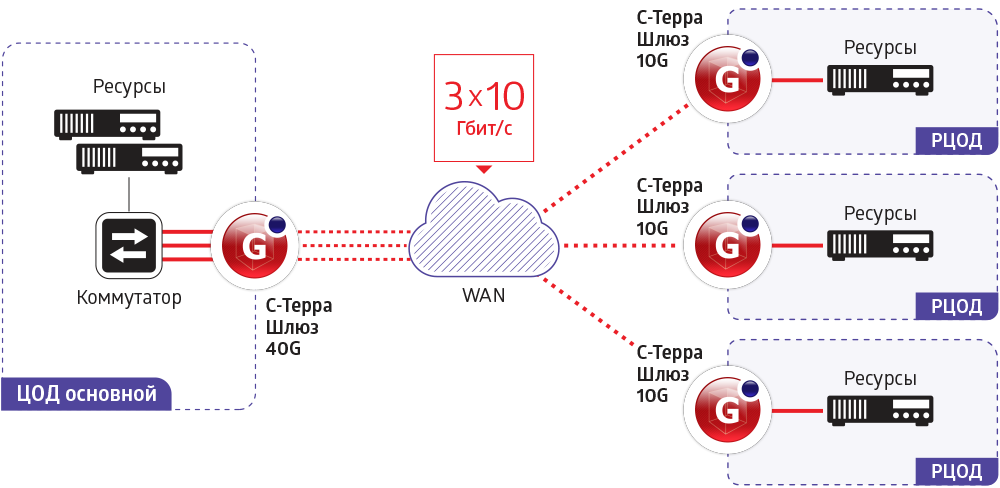

Пример 3. Топология «Трехлучевая звезда»

Обеспечить конфиденциальность и целостность передаваемой информации в каналах связи между Центральным ЦОД и тремя резервными ЦОДами. Средство защиты информации должно быть сертифицировано в отечественных регуляторах ФСБ России и ФСТЭК России.

Состав продуктов(коммутатор с поддержкой портов QSFP+)

Решение базируется на продуктах С-Терра Шлюз 40G, С-Терра Шлюз 10G. Криптошлюз С-Терра Шлюз 40G способен терминировать на себе до трёх каналов связи производительностью 10 Гбит/с, защищаемых с помощью С-Терра Шлюз 10G, объединяя в единый broadcast домен четыре территориально распределенных сети с помощью IPsec туннелей. Шифрование происходит по логике interface-to-interface, то есть каждый поток данных из резервного ЦОДа и обратно будет выходить из внутреннего интерфейса С-Терра Шлюз 40G (Рисунок 3):

Рисунок 3. Схема решения из Примера 3

Пример 4. Топология «Треугольник». Защита overlay сети

Защитить оверлейную сеть между тремя ЦОДами. Каналы связи между ЦОДами 20Гбит/с. Использовать по одному ПАК в каждом из ЦОДов.

Состав продуктов3 х С-Терра Шлюз 40G c 4‑мя SFP28 интерфейсами.

Рисунок 4. Схема решения из Примера 4

Для защиты оверлейной сети в топологии «треугольник» С-Терра Шлюз 40G нужно укомплектовать 4‑мя SFP28 интерфейсами. По умолчанию таких интерфейсов только 2. За этим проследит ваш аккаунт-менеджер.

Оверлейная сеть обеспечивает взаимодействие ЦОДов в режиме «каждый-с-каждым». Простейший пример такой сети – GRE туннели.

Один С-Терра Шлюз 40G обеспечит защиту сразу двух каналов 20Гбит/с. В то время, как другое решение потребует установки по паре высокопроизводительных шлюзов на канал.

ПроизводительностьЗамеры производительности выполняются на автоматизированном шасси Spirent на разных типах трафика. Методика измерения – RFC2544 Throughput. В значениях производительности учтены издержки на шифрование (overhead ~80 байт) и нулевые потери.