Задать вопрос

Стать партнером

Оформление заявки

При переводе сотрудников организации на удаленную работу обеспечьте им защищенный доступ к корпоративным информационным ресурсам.

Для организации безопасной удаленной работы сотрудников используйте продукты С-Терра:

- С-Терра Юнит – компактный криптошлюз для ноутбуков, планшетов и персональных компьютеров с любой операционной системой.

- С-Терра Клиент – программный комплекс для ноутбуков и персональных компьютеров с операционной системой Windows.

- С-Терра Виртуальный Шлюз – программный комплекс для работы в гипервизорах.

- С-Терра Клиент А – программный комплекс для пользовательских устройств с операционной системой Astra Linux.

Для приобретения обратитесь к нашим менеджерам по телефону +7 499 940-90-01 или по почте sales@s-terra.ru.

Ключевые требования современного бизнеса — скорость и мобильность. Для оперативного решения возникающих задач сотрудникам необходим доступ к корпоративным ресурсам в любое время и в любом месте: дома, в командировке или в отпуске. В таком случае доступ к корпоративным ресурсам, как правило, осуществляется через недоверенную сеть Интернет.

При обработке в информационной системе компании сведений, подлежащих обязательной защите в соответствии с российским законодательством, например, персональных данных (ПДн), становится необходимым использование средств защиты информации (СЗИ), сертифицированных регуляторами: ФСБ России и ФСТЭК России.

Решение С-Терра позволяет реализовать:

- безопасный удаленный доступ с АРМ под управлением ОС Windows и Linux;

- безопасный удаленный доступ с мобильных устройств: Android, iOS, и т.д;

- выполнение требований российского законодательства по защите информации.

Преимущества

Заказчик может выбрать между классическими программными IPsec клиентами (С-Терра Клиент) и специализированными персональными шлюзами безопасности (С-Терра Юнит). В случае использования С-Терра Юнит заказчик не ограничен операционными системами и типами защищаемых устройств.

Технологии, которые поддерживает С-Терра Юнит:

С-Терра КП способна выполнять функции центра управления сертификатами путем интеграции С‑Терра КП с сервисом Microsoft CA и криптопровайдером КриптоПро CSP. Система С-Терра КП опциональна для небольших сетей (Пример 1), так как на малом количестве устройств трудозатраты не являются критичными. Для больших сетей (Пример 2), с помощью системы С-Терра КП процесс замены цифровых сертификатов централизуется и автоматизируется, поддерживаются и групповые операции обновления. С-Терра КП также является основным инструментом конфигурирования С‑Терра Юнит и С‑Терра Клиент А.

На все компоненты решения распространяется 1 год бесплатной технической поддержки. На аппаратные платформы С-Терра Юнит предоставляется 1 год гарантии, а на аппаратные платформы С-Терра Шлюз – 3 года гарантии.

Описанные пошаговые инструкции по настройке продукта С-Терра Шлюз в различных топологиях:

- Построение VPN туннеля между шлюзом и клиентом

- Доступ к ресурсам при аутентификации с использованием RADIUS-сервера

- Инспекция трафика в центре

Инструкции содержат описание процесса настройки от состояния «из коробки» до проверки работоспособности готового стенда.

Пример 1. Доступ с устройств на ОС Windows

Обеспечить безопасный удаленный доступ 5 (пяти) сотрудников с рабочих мест (ноутбуков и РС) под управлением ОС Windows.

Состав продукта(опционально) С-Терра КП на 10 VPN-устройств

или

(опционально) С-Терра КП на 10 VPN-устройств

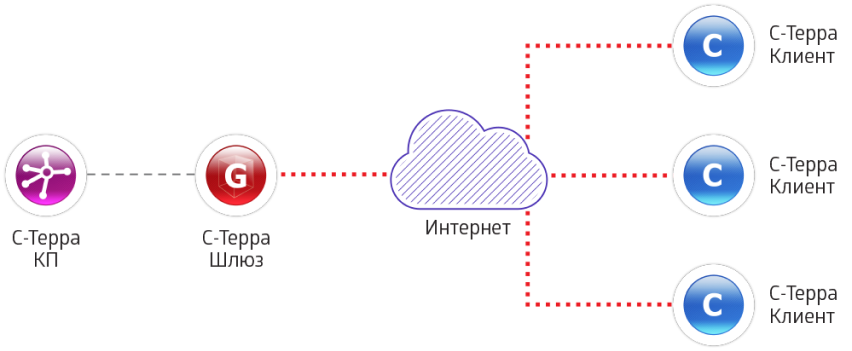

Решение базируется на продуктах С-Терра Шлюз и С-Терра Клиент. В центральном офисе устанавливается шлюз безопасности С-Терра Шлюз, который будет агрегировать на себе клиентские подключения, и опционально С-Терра КП. На рабочие места удаленных пользователей устанавливаются дистрибутивы С-Терра Клиент. Реализована поддержка всех актуальных версий Windows. Клиенты могут использовать любой подходящий вариант подключения (Ethernet, Wi-fi, 4G‑модем). Схема такого решения представлена на рисунке 1:

Рисунок 1. Схема решения для Примера 1

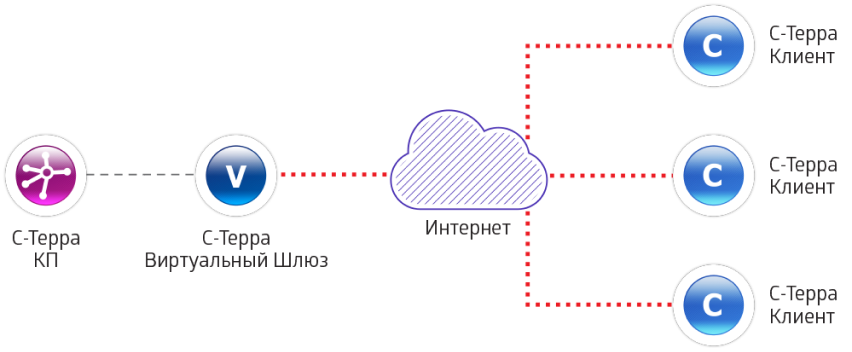

Сценарий настройки решения (PDF)Вместо С-Терра Шлюз для агрегирования клиентских подключений можно использовать С-Терра Виртуальный Шлюз. Схема решения представлена на рисунке 1а:

Рисунок 1а. Схема решения для Примера 1 с использованием С-Терра Виртуальный Шлюз

Пример 2. Доступ с устройств на ОС Windows

Обеспечить безопасный удаленный доступ 1000 (тысячи) сотрудников с рабочих мест (ноутбуков и РС) под управлением ОС Windows.

Состав продуктаС-Терра КП с безлимитной лицензией

или

С-Терра КП с безлимитной лицензией

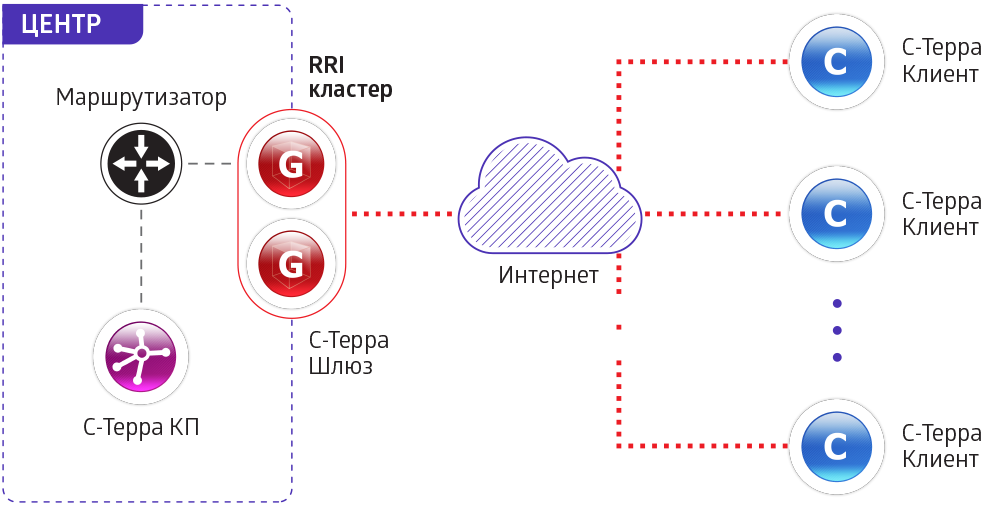

В данном случае в центр рекомендуется установка системы централизованного управления С‑Терра КП, которая автоматизирует процесс создания 1000 дистрибутивов, а также обладает возможностью централизованной групповой смены цифровых сертификатов и политик безопасности.

Рекомендуемая нагрузка на самый мощный шлюз безопасности С-Терра Шлюз 7000 – это 500 VPN‑подключений одновременно, поэтому в центральный офис устанавливается пара шлюзов безопасности. Нагрузка между шлюзами безопасности балансируется по технологии RRI.

Схема решения представлена на рисунке 2:

Рисунок 2. Схема решения для Примера 2

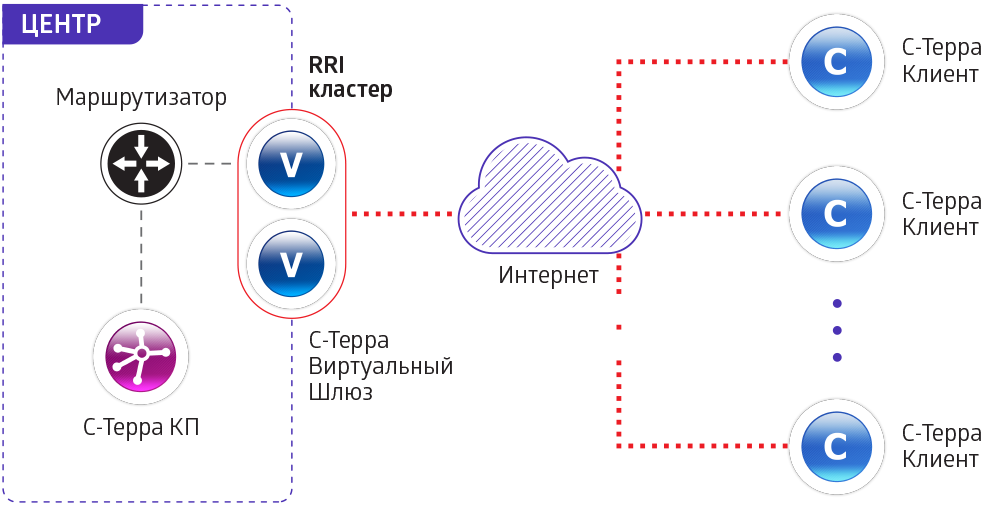

Сценарий настройки решения (PDF)Вместо С-Терра Шлюз также, как и в примере 1, можно использовать С-Терра Виртуальный Шлюз. Схема решения представлена на рисунке 2а:

Рисунок 2а. Схема решения для Примера 2 с использованием С-Терра Виртуальный Шлюз

Пример 3. Доступ с устройств на ОС Astra Linux

Обеспечить безопасный удаленный доступ 10 (десяти) сотрудников с рабочих мест (ноутбуков и РС) под управлением ОС Astra Linux.

Состав продуктаС-Терра КП на 10 VPN-устройств

Решение базируется на продуктах С-Терра Шлюз и С-Терра Клиент А. В центральном офисе устанавливается шлюз безопасности С-Терра Шлюз, который будет агрегировать на себе клиентские подключения, и С-Терра КП. На рабочие места удаленных пользователей устанавливаются дистрибутивы С-Терра Клиент А. Все продукты, входящие в состав данного решения, сертифицированы в качестве СКЗИ по классам КС1, КС2, КС3 (при использовании ОС Astra Linux SE). Таким образом можно защитить взаимодействие рабочих станций в организациях, в которых применение ОС Windows не представляется возможным. Аналогично предыдущим примерам, С-Терра Клиент А имеет возможность централизованного развертывания и управления через С-Терра КП.

Пример 4. Доступ с устройств на различных операционных системах

Обеспечить безопасный удаленный доступ сотрудников с 8 мобильных устройств и 2 рабочих мест (ноутбук и РС) (Debian). Мобильные устройства работают на разных операционных системах: Andriod, iOS, Windows и прочие.

Состав продуктаС-Терра КП на 10 VPN-устройств

или

С-Терра КП на 10 VPN-устройств

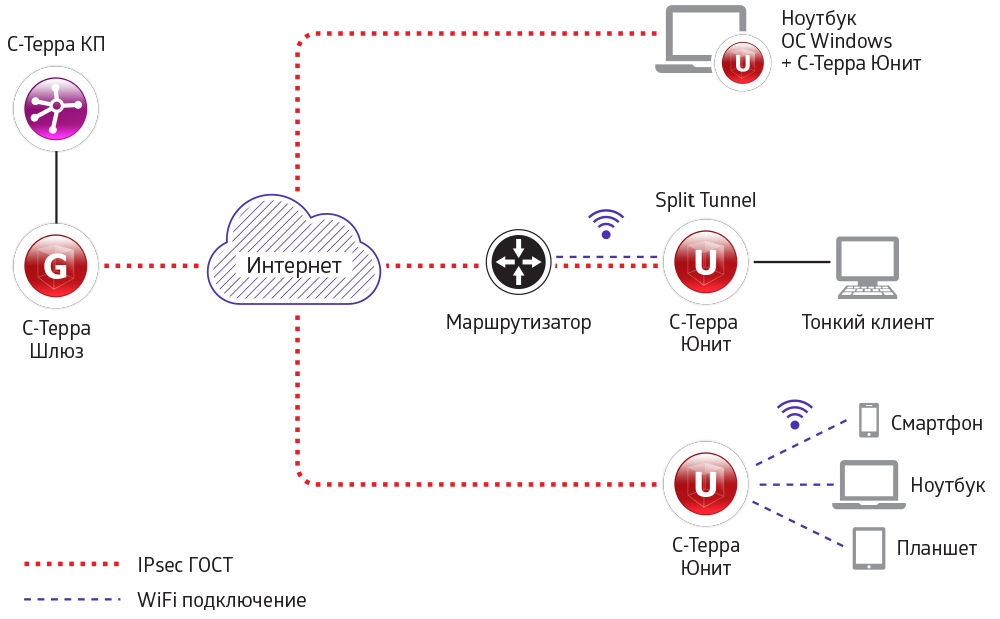

Решение базируется на продуктах С-Терра Шлюз и С-Терра Юнит. В центральном офисе устанавливается шлюз безопасности С-Терра Шлюз, к которому будут осуществляться все клиентские подключения, и С-Терра КП.

С-Терра Юнит – специализированный персональный шлюз безопасности, который не зависит от операционной системы устройства, трафик которого оно защищает. По умолчанию поддерживаются как проводные, так и беспроводные (WiFi, 3G/4G) каналы связи. Скорость шифрования устройства составляет до 10 Мбит/с. Данной пропускной способности достаточно для обеспечения корректной работы телефонов, ноутбуков, планшетов, промышленных контроллеров и других типов устройств.

Схема решения представлена на рисунке 3:

Рисунок 3. Схема решения для Примера 4