Задать вопрос

Стать партнером

Оформление заявки

Для обеспечения конфиденциальности, целостности и доступности информации строят эшелонированные системы защиты. Функциональность привычных средств защиты информации, например, межсетевого экрана и антивируса, дополняется системами обнаружения вторжений (СОВ). СОВ предоставляют администратору полную информацию о событиях информационной безопасности в сети, а значит, и полную картину об информационных потоках в сети. Понятная и детализированная картина событий позволяет администратору построить гибкую и эффективную систему защиты.

Преимущества

- Варианты исполнения: отдельный ПАК, виртуальная машина, комплексное решение на одной АП с С-Терра Шлюз.

- Гибкая производительность.

- Бесплатная система мониторинга С-Терра СЦУМ.

- Ежедневное обновление С-Терра БРП.

- Бесплатная техническая поддержка и обновление БРП в течение первого года эксплуатации.

- Гарантия 3 года на аппаратную платформу.

- Сертификация единой версии С‑Терра СОВ во ФСТЭК России и ФСБ России.

Решение С-Терра для обнаружения вторжений повышает уровень осведомленности администратора о событиях, происходящих в сети. Оно позволяет оперативно обнаружить:

- попытки вторжения в сеть;

- вирусы, malware, трояны и ботнеты;

- внутренних злоумышленников;

- запрещенный пользовательский трафик (Torrent, онлайн игры, стриминговые сервисы);

- таргетированные атаки, даже на этапе разведки.

Решение помогает администратору решать нестандартные задачи, такие как:

- соответствие требованиям российского законодательства в области информационной безопасности;

- актуализация политик безопасности существующих средств защиты информации;

- актуализация состава средств защиты информации;

- оценка эффективности средств защиты информации.

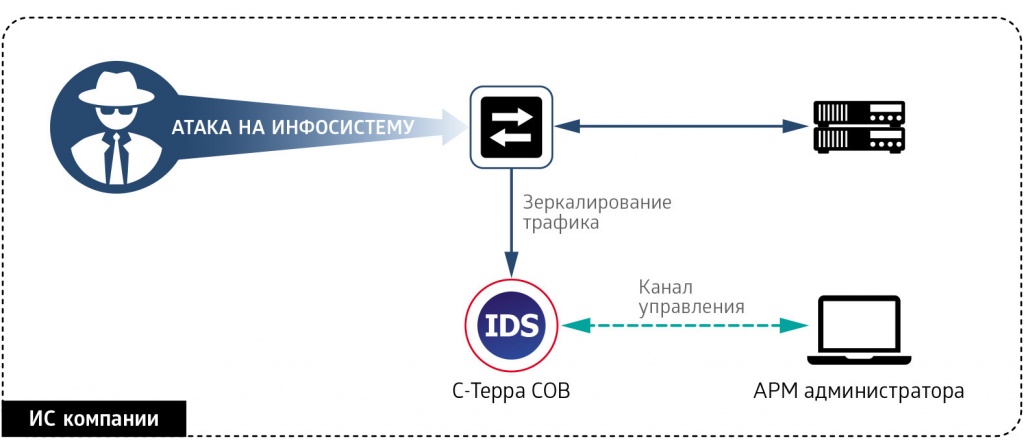

Пример 1. В исполнении С-Терра СОВ

С-Терра СОВ в исполнении на аппаратной платформе или в виде виртуальной машины.

Решение базируется на продукте С-Терра СОВ – сетевой системе обнаружения вторжений (NIDS). В основе работы С‑Терра СОВ лежат механизмы сигнатурного и эвристического анализа сетевого трафика. С‑Терра СОВ подключается в SPAN-порт коммутатора на периметре сети. Средствами коммутатора в SPAN‑порт зеркалируется весь сетевой трафик. Схема такого решения представлена на рисунке 1.

Рисунок 1. Схема решения

Управление продуктом С-Терра СОВ осуществляется по выделенному каналу связи.

Применение виртуального исполнения С-Терра СОВ возможно в гипервизорах: VMWare ESXi, VMWare Workstation, Citrix XenServer, KVM, Parallels. При этом используется 1 процессорное ядро.

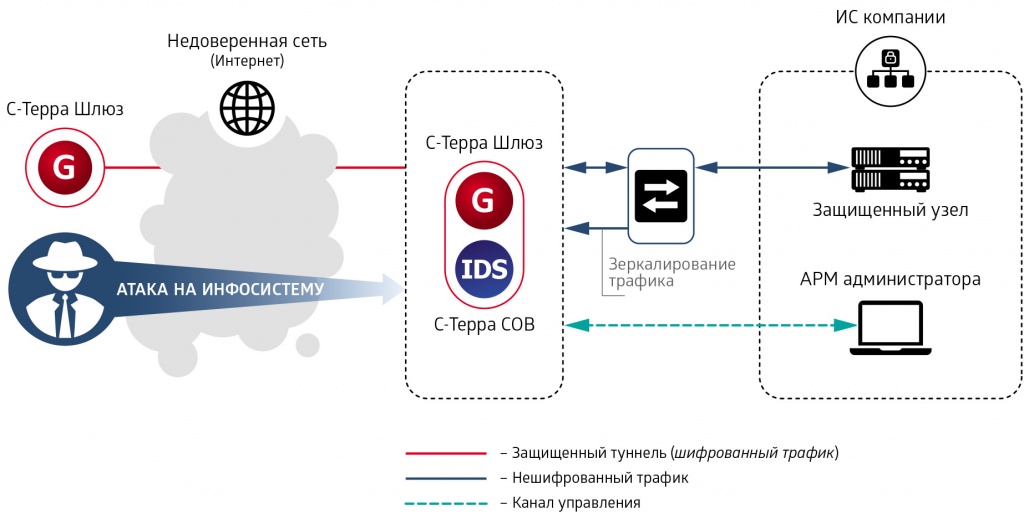

Пример 2. Комплексное исполнение

С-Терра Шлюз со встроенным С-Терра СОВ, С-Терра Шлюз.

Функциональность шлюза безопасности С-Терра Шлюз и системы обнаружения вторжений С-Терра СОВ могут быть совмещены на одной аппаратной платформе. Схема такого решения представлена на рисунке 2.

При использовании комплексного решения трафик из недоверенной сети в защищаемую проходит по следующей цепочке:

- Подсистема С-Терра Шлюз – межсетевое экранирование;

- Подсистема С-Терра Шлюз – расшифрование трафика;

- Подсистема С-Терра СОВ – анализ трафика, обнаружение атак.

Исходящий трафик из доверенной сети проходит по цепочке в обратном порядке. Таким образом, комплексное решение позволяет анализировать все потоки данных, проходящие через шлюз.

Рисунок 2. Схема комплексного решения

Подсистемы С-Терра Шлюз и С-Терра СОВ расходуют ресурсы одной аппаратной платформы, поэтому производительность шифрования и системы обнаружения вторжений будут отличаться.

Подробные технические характеристики С-Терра СОВ

Производительность С-Терра СОВ

Анализ событий информационной безопасности

Системы обнаружения вторжений предоставляют администратору сводные графические отчеты об активности в сети. Чем более подробные отчеты способна строить СОВ, тем информативнее они становятся. Для С-Терра СОВ такую функциональность обеспечивает бесплатная система мониторинга С-Терра СЦУМ, которая способна агрегировать на себе статистику с нескольких сенсоров С-Терра СОВ.

Актуализация политик безопасности существующих средств защиты информации

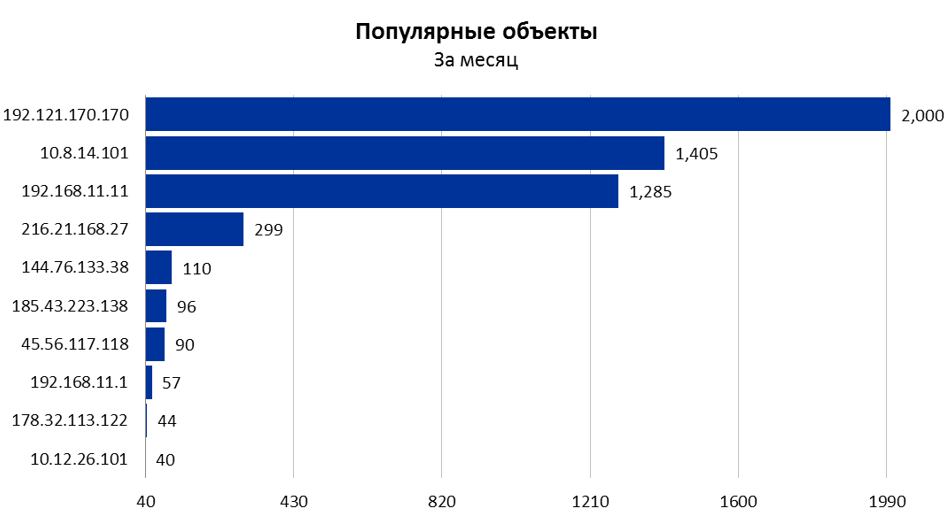

ПРИМЕР 1. В сети организации установлен продукт С-Терра СОВ с системой мониторинга С-Терра СЦУМ. В течение месяца работы в сети С-Терра СОВ собирал статистику инцидентов ИБ. По окончанию месяца администратор создал графический отчет, представленный на рисунке 3.

Рисунок 3. Отчет №1 С-Терра СОВ с С-Терра СЦУМ

Графический отчет (рисунок 3) позволяет администратору сделать следующие выводы. В сети существует вредоносная активность. Эта активность однозначно определяется, как инцидент ИБ. Определены IP-адреса, на которые осуществляется вредоносное воздействие. Правила межсетевого экранирования на внешнем firewall устарели, требуется их актуализация. Рекомендуется проверки подобного рода выполнять на регулярной основе.

Использование С-Терра СЦУМ позволяет администратору контролировать и регулярно актуализировать политики безопасности существующих средств защиты.

Актуализация состава средств защиты информации

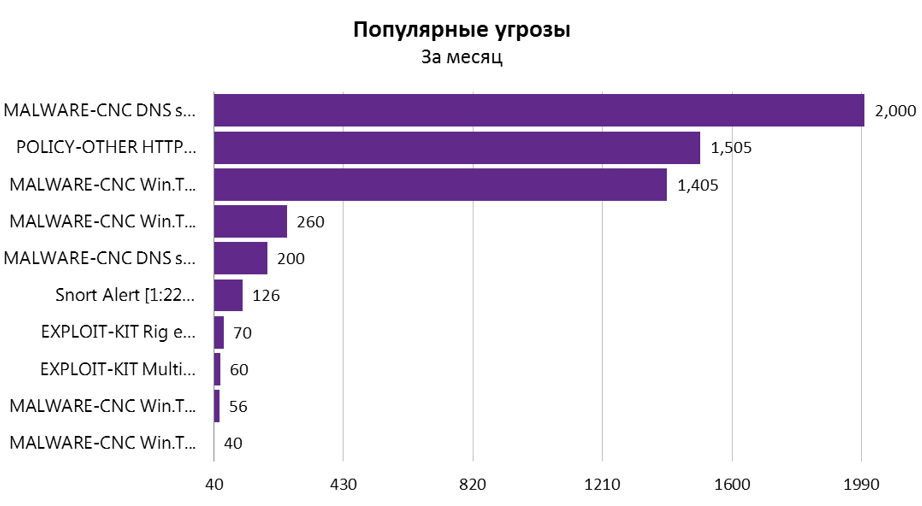

ПРИМЕР 2. Другой графический отчет, составленный администратором по окончании месяца, представлен на рисунке 4.

Рисунок 4. Отчет №2 С-Терра СОВ с С-Терра СЦУМ

Второй отчет содержит информацию об угрозах ИБ в сети, а также количество зафиксированных инцидентов ИБ связанных с этими угрозами. Реализация угроз часто бывает связана с наличием уязвимостей в защищаемой системе. Критические уязвимости должны быть устранены в первую очередь. Уязвимости могут быть устранены либо организационными мерами, либо программно-техническими (средствами защиты). Анализ показывает, что существующих мер защиты недостаточно. Для обеспечения информационной безопасности в сети требуется расширить состав средств защиты.

Использование С-Терра СЦУМ позволяет администратору контролировать актуальность состава мер по защите информации.

Если сопоставить отчеты, представленные на рисунках 3 и 4, то можно (хотя бы упрощенно) оценить потенциальный ущерб от атак, если бы они были успешны, а также ранжировать критичность уязвимостей системы. В нашем примере необходимо в первую очередь нейтрализовать самые популярные угрозы, например, первую тройку из рисунка 4, а риски, связанные с самыми непопулярными угрозами, нужно принять во внимание.

С-Терра СОВ с системой мониторинга С-Терра СЦУМ позволяет администратору отслеживать угрозы ИБ в сети, а также уязвимости, которые эксплуатируются угрозами, оценить потенциальный ущерб и, как следствие, грамотно распределить бюджет информационной безопасности.

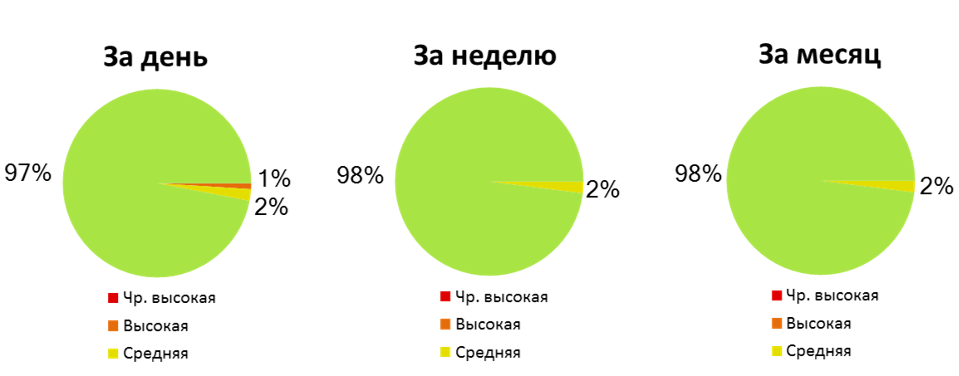

Оценка эффективности средств защиты информации

До установки дополнительных средств защиты в графических отчетах С-Терра СЦУМ отмечалось значительное количество инцидентов (рисунок 5).

Рисунок 5. Отчет №3 С-Терра СОВ с С-Терра СЦУМ

В сети преобладают критические инциденты ИБ, подробная информация об инцидентах и частота их возникновения в интервал времени раскрывается в соответствующих отчетах.

После установки дополнительных средств защиты и работы в течение следующего месяца количество критических инцидентов значительно снизилось (рисунок 6).

Рисунок 6. Отчет №4 С-Терра СОВ с С-Терра СЦУМ

Использование средств защиты более чем оправдано. Сокращение количества критических инцидентов ИБ можно перевести в материальный эквивалент: сэкономлено денег, сэкономлено времени, производительность выросла и т.д.

С-Терра СОВ с системой мониторинга С-Терра СЦУМ позволяет администратору оценить насколько эффективны существующие средства защиты информации.

Соответствие требованиям российского законодательства в области информационной безопасности

Рынок ИБ в России – особенный. Это связано с требованиями действующего законодательства, а именно с сертификацией средств защиты информации. Если в сети обрабатывается информация, подлежащая обязательной защите в соответствии с законодательством, то требуется использовать только сертифицированные средства защиты, прошедшие процедуру оценки регуляторами рынка информационной безопасности, ФСБ России и ФСТЭК России.

Продукт С-Терра СОВ с модулем С-Терра СЦУМ сертифицирован в ФСБ России и ФСТЭК России одновременно, что комплексно закрывает требования при аттестации сети.

С-Терра БРП (База решающих правил) для С-Терра СОВ зарегистрирована Федеральной службой по интеллектуальной собственности (Роспатент) в Реестре баз данных, что подтверждено свидетельством о государственной регистрации базы данных.

С-Терра СОВ включен в Единый реестр российских программ для электронных вычислительных машин и баз данных.